由TG散户群体自发形成的测速社区。专注*用户测*的体验:单线程表现、三网/国际区域表现、实际延迟&稳定性等综合评定。

➤专线入口天梯表: https://www.haitunt.org

欢迎所有 用户👨🏻💻 和 机场主🕋 投稿,共建透明、客观、更反映用户实际体验的评测生态。

➤投稿: @HaitunSubmit_bot

➤(若有)可能的撤稿事项,仅受理*原投稿人*。

讨论群: @haitunspeed

频道: @haitun_channel

➤专线入口天梯表: https://www.haitunt.org

欢迎所有 用户👨🏻💻 和 机场主🕋 投稿,共建透明、客观、更反映用户实际体验的评测生态。

➤投稿: @HaitunSubmit_bot

➤(若有)可能的撤稿事项,仅受理*原投稿人*。

讨论群: @haitunspeed

频道: @haitun_channel

你还在依赖Chrome的“官方认证”徽章吗?当心!网络安全研究人员最近揭露了一起名为“Malicious11”的大规模浏览器劫持攻击。

核心要点:

* 伪装高手:11款带有谷歌认证徽章的Chrome扩展,伪装成取色器、天气预报、音量增强器等常用工具。

* 信任陷阱:这些扩展起初无害,通过自动更新摇身一变成为恶意软件,悄无声息地感染了超过170万用户的浏览器。

* 危害严重:它们能暗中监控你访问的所有网站,甚至将你重定向到假冒的银行或会议页面,窃取你的敏感信息。

* 体系漏洞:这次事件暴露了谷歌应用商店安全审核机制的系统性缺陷,用户赖以信任的官方认证、高下载量和好评都成了攻击者的“保护伞”。

防护建议:

立即检查你的Chrome浏览器扩展,卸载任何可疑或不必要的程序,清理浏览器数据,并进行全盘恶意软件扫描!

参考来源:

Weaponized Chrome Extension Affects 1.7 Million Users Despite Google’s Verified Badges

#网络安全 #Chrome #谷歌 #信息安全

🟢快速评测

机场名:AirUDP纸飞机 类别:中转+专线

#AirUDP #纸飞机 #中转 #专线 #直连 #ss

编号:0143

测评订阅:商家送测

开业时间:2025年5月

优惠码:

官网: airudp.com

频道: https://t.me/airudptz

群组: https://t.me/airudp

———————————————

致力提供优质评测,助您找到最适合的机场。

机场跑路风险难预估,建议求稳选月付!

海豚测速群 @haitunspeed

送测投稿 @HaitunSubmit_bot

后端持续招募

机场名:AirUDP纸飞机 类别:中转+专线

#AirUDP #纸飞机 #中转 #专线 #直连 #ss

编号:0143

测评订阅:商家送测

开业时间:2025年5月

优惠码:

86bjwuhtcpfsfl

官网: airudp.com

频道: https://t.me/airudptz

群组: https://t.me/airudp

———————————————

致力提供优质评测,助您找到最适合的机场。

机场跑路风险难预估,建议求稳选月付!

海豚测速群 @haitunspeed

送测投稿 @HaitunSubmit_bot

后端持续招募

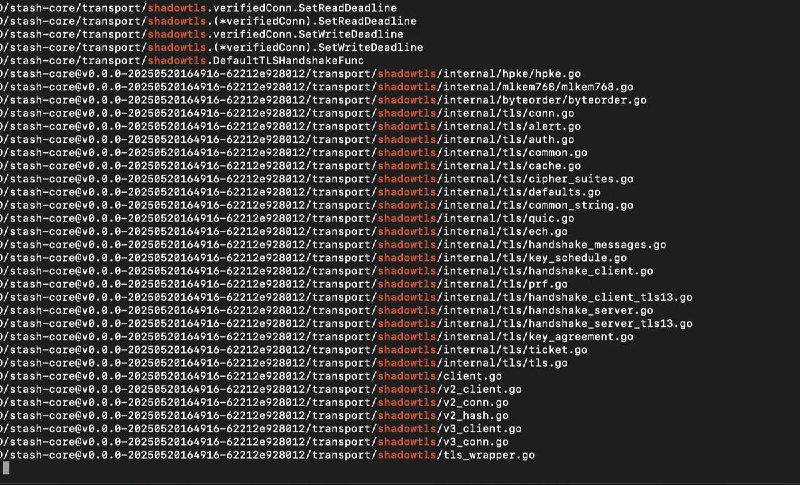

【Stash 疑似大面积“缝合”开源代码】

#快讯

接群友匿名投稿,知名代理软件 Stash Mac 涉嫌大量复制粘贴开源代码,涉及多个GPL、AGPL协议下的代码库。

🗣 投稿者:匿名群友

💥 爆料源:https://x.com/nek0hasekai/status/1941361311130235189

📣 据爆料源,Stash Mac 客户端的核心代码(时间戳20250520) 被指控“缝合”多项知名开源项目:

*

*

*

*

📣 爆料源还称,Stash Mac 在复制粘贴代码时,甚至忘了对

#群友投稿 #吃瓜

#快讯

接群友匿名投稿,知名代理软件 Stash Mac 涉嫌大量复制粘贴开源代码,涉及多个GPL、AGPL协议下的代码库。

🗣 投稿者:匿名群友

据悉 ta 之前已投稿多个频道未果,原来备胎竟是我自己?

💥 爆料源:https://x.com/nek0hasekai/status/1941361311130235189

📣 据爆料源,Stash Mac 客户端的核心代码(时间戳20250520) 被指控“缝合”多项知名开源项目:

*

Shadow-TLS: 疑似完全⬅️ SagerNet/sing-box (GPL授权)。Singbox 开发者公开指控 Stash Mac 抄袭其 Shadow-TLS 实现。*

SS2022: 疑似部分⬅️ database64128/shadowsocks-go (AGPL授权)。*

Vless: 疑似部分⬅️ SagerNet/sing-box (GPL授权)。*

Tun 的 system 栈: 疑似部分⬅️ Kr328/tun2socket(MIT 授权)。📣 爆料源还称,Stash Mac 在复制粘贴代码时,甚至忘了对

quic-go 依赖 去重,导致其在代码中重复出现两遍。GPL与AGPL协议的版权简介:

GPL协议(GNU General Public License)是开源社区的重要基石,其核心特点是“传染性”。这意味着,如果一个软件 完整或部分 使用了GPL协议的代码并进行分发,那么该软件的整体也必须以GPL协议开源,并提供完整的源代码。

AGPL协议(GNU Affero General Public License)则是GPL的延伸,专为网络服务(SaaS)设计。它规定,即使软件没有被直接“分发”给用户,只要通过网络向用户提供服务并使用了AGPL许可的代码,服务提供方就必须向用户提供其所使用的、修改后的完整源代码。

#群友投稿 #吃瓜

龙树谅于 1976 年开始记录自己的梦境,她将自己记录的梦境合集称之为"梦日记"。在《我所看见的未来》中,龙树谅记载了自己曾经做过的 15 个预知梦,据称已经有 13 个得到应验。2021 年 10 月份,龙树谅出版了《我看见的未来 完全版》,补充了自 1999 年出版以后的一些内容,预言 2025 年 7 月 5 日日本将发生毁灭性大地震和海啸,可能导致三分之一国土沉没。今天正是2025 年 7 月 5 日,所以预言会成真吗……?

MoonTV 项目简介

📌 项目简介

MoonTV 是一个开箱即用的、跨平台的影视聚合播放器。它基于 Next.js 14、Tailwind CSS 和 TypeScript 构建,支持多资源站搜索、在线播放、收藏同步、播放历史以及本地/云端存储。用户可以通过它随时随地欣赏海量免费的影视内容。

💡 核心特色

* 多源聚合搜索:可以同时搜索多个资源站,聚合海量影视资源。

* 丰富的详情页:提供详细的影视信息。

* 流畅的在线播放:支持流畅的在线视频播放体验。

* 收藏与续看:可以收藏喜欢的影视剧,并记录播放历史,方便续看。

* PWA 支持:支持渐进式网络应用,可以实现离线缓存。

* 便捷部署:支持通过 Docker 或 Vercel 进行简单快速的部署。

* 智能广告跳过:提供实验性的智能广告跳过功能。

* 多平台部署:支持 Vercel、Docker 和 Cloudflare 等多种部署方式。

👉 获取方式

项目地址:https://github.com/senshinya/MoonTV

🔵全面评测

机场名:神龙机场 类别:专线

编号:0142

#神龙机场 #广港专线 #ss #不限时

测评订阅:商家送测

开业年份:2023年11月

在线设备:无限制

协议类型:SS

套餐类型:周期性/一次性

常用地区:港、台、新、日、美

速度限制:无限制(实测至高2Gb)

解锁情况:如图

延迟与稳定性:

电信,上乘专线 🏅

联通,上乘专线 🏅

移动,中等专线

入口分布:

深州 113电信/58联通/120移动

广州 120移动

落地概览:港KOMI/HGC,新KOMI,台Akari,日KOMI,美BACK等

整体评价:

1️⃣ 开业近两年的中转机场,近期升级为了三网入口专线,有效提升了网络质量及整体性价比。

2️⃣ 广东三网入口无网 QoS 限制,尽管晚高峰期抖动有所增加,但鉴于其极具竞争力的定价,此项波动可接受。

3️⃣ 节点落地相对单一,其推出的不限时无过度溢价套餐,显著增强了吸引力。

⚡️入口近距离/鸡血远距离:

多:100~2000Mb

⚡️无鸡血的远距离:

(电信) 单:150~650Mb

(移动) 单:150~450Mb

(联通) 单:150~500Mb

💪 同价位段竞争力:

(联通+电信) 强

(移动) 中上

具有竞争力的套餐:

9元120G/月(卷后约0.027元/GB)

🎫九折优惠券:

官网: https://shenlong.wiki/

频道: @shenlongjichang

群组: @shenlongairport

———————————————

致力提供优质评测,助您找到最适合的机场。

机场跑路风险难预估,建议求稳选月付!

海豚测速群 @haitunspeed

送测投稿 @HaitunSubmit_bot

后端持续招募

机场名:神龙机场 类别:专线

编号:0142

#神龙机场 #广港专线 #ss #不限时

测评订阅:商家送测

开业年份:2023年11月

在线设备:无限制

协议类型:SS

套餐类型:周期性/一次性

常用地区:港、台、新、日、美

速度限制:无限制(实测至高2Gb)

解锁情况:如图

延迟与稳定性:

电信,上乘专线 🏅

联通,上乘专线 🏅

移动,中等专线

入口分布:

深州 113电信/58联通/120移动

广州 120移动

BGP入口均视用户宽带进行DNS智能解析

落地概览:港KOMI/HGC,新KOMI,台Akari,日KOMI,美BACK等

整体评价:

1️⃣ 开业近两年的中转机场,近期升级为了三网入口专线,有效提升了网络质量及整体性价比。

2️⃣ 广东三网入口无网 QoS 限制,尽管晚高峰期抖动有所增加,但鉴于其极具竞争力的定价,此项波动可接受。

3️⃣ 节点落地相对单一,其推出的不限时无过度溢价套餐,显著增强了吸引力。

⚡️入口近距离/鸡血远距离:

多:100~2000Mb

⚡️无鸡血的远距离:

(电信) 单:150~650Mb

(移动) 单:150~450Mb

(联通) 单:150~500Mb

💪 同价位段竞争力:

(联通+电信) 强

(移动) 中上

具有竞争力的套餐:

9元120G/月(卷后约0.027元/GB)

🎫九折优惠券:

ShenLong官网: https://shenlong.wiki/

频道: @shenlongjichang

群组: @shenlongairport

———————————————

致力提供优质评测,助您找到最适合的机场。

机场跑路风险难预估,建议求稳选月付!

海豚测速群 @haitunspeed

送测投稿 @HaitunSubmit_bot

后端持续招募

⚠️WinRAR曝高危目录穿越漏洞CVE-2025-6218):攻击者可劫持系统敏感目录

1️⃣ 漏洞概述

漏洞名称 :WinRAR目录穿越漏洞

漏洞编号 :CVE-2025-6218(关联QVD-2025-24408)

威胁等级 :高危(CVSS 3.1评分8.8)

公开时间 :2025年6月21日

利用可能性 :高

危害影响 :攻击者可诱使用户解压恶意压缩包,实现 敏感信息泄露 或 远程代码执行(RCE)。

2️⃣ 漏洞详情

1. 漏洞成因

WinRAR在解压过程中对压缩包内文件路径的校验机制存在缺陷。攻击者可构造包含特殊相对路径(如..\)的恶意压缩文件,绕过安全限制,将文件释放至系统敏感目录(如启动项、系统目录)。

2. 攻击场景

* 用户从不可信来源下载并解压恶意RAR文件。

* 恶意文件被写入系统启动目录,重启后自动执行攻击代码(如勒索软件、间谍程序)。

* 结合社会工程学手段(如钓鱼邮件、伪装下载链接),可大幅提升攻击成功率。

3️⃣ 影响范围

* 受影响版本 :WinRAR < 7.12(包括Windows版RAR、UnRAR及UnRAR.dll)。

* 不受影响组件 :Unix版RAR/UnRAR、RAR for Android。

* 用户规模 :全球超5亿用户面临风险。

4️⃣ 处置建议

-安全更新

用户应尽快升级到WinRAR 7.12或更高版本,以修复该漏洞。

官方下载链接:

https://www.rarlab.com/download.htm

修复缓解措施:

避免打开不可信来源的压缩文件。

5️⃣ 参考资料

https://www.zerodayinitiative.com/advisories/ZDI-25-409